घोटाले के ईमेल का पता लगाना मुश्किल हो रहा है क्योंकि हमलावर अधिक से अधिक परिष्कृत तरीकों का उपयोग करते हैं। एक नई रिपोर्ट एक विधि पर प्रकाश डालती है जो Google और पेपल लुक से नकली सुरक्षा अलर्ट बनाती है अत्यंत आश्वस्त।

यह एक सरल लेकिन प्रभावी सुरक्षा को लागू करने की आवश्यकता को पुष्ट करता है, जब भी आप प्राप्त करते हैं, जो आपके तत्काल ध्यान की आवश्यकता के लिए एक महत्वपूर्ण ईमेल लगता है …

फ़िशिंग हमले कैसे काम करते हैं?

एक फ़िशिंग हमला तब होता है जब कोई आपको एक कंपनी या संगठन से होने का दावा करने वाला नकली ईमेल भेजता है, और एक लिंक सहित आपको कुछ कार्रवाई करने के लिए लॉगिन करने के लिए कहता है। बहुत बार ईमेल तात्कालिकता की भावना पैदा करेगा, उदाहरण के लिए यह दावा करते हुए कि आपके खाते से समझौता किया गया है।

लिंक आपको वास्तविक चीज़ की तरह दिखने के लिए एक वेबपेज पर ले जाएगा, लेकिन इसका उपयोग आपके लॉगिन क्रेडेंशियल्स को इकट्ठा करने के लिए किया जाता है।

फ़िशिंग हमलों का पता लगाने और ब्लॉक करने की कोशिश करने के लिए Apple और Google जैसी कई कदम कंपनियां हैं, साथ ही साथ आप कई नकली की पहचान करने के लिए देख सकते हैं। तथापि, ब्लेपिंग कंप्यूटर Google और PayPal को लागू करने के लिए एक चतुर विधि की रिपोर्ट का उपयोग किया जा रहा है।

एक अत्यधिक ठोस हमला विधि

एक उच्च अनुभवी डेवलपर और सुरक्षा पेशेवर ने उनमें से एक को प्राप्त किया, और कुछ खुदाई की।

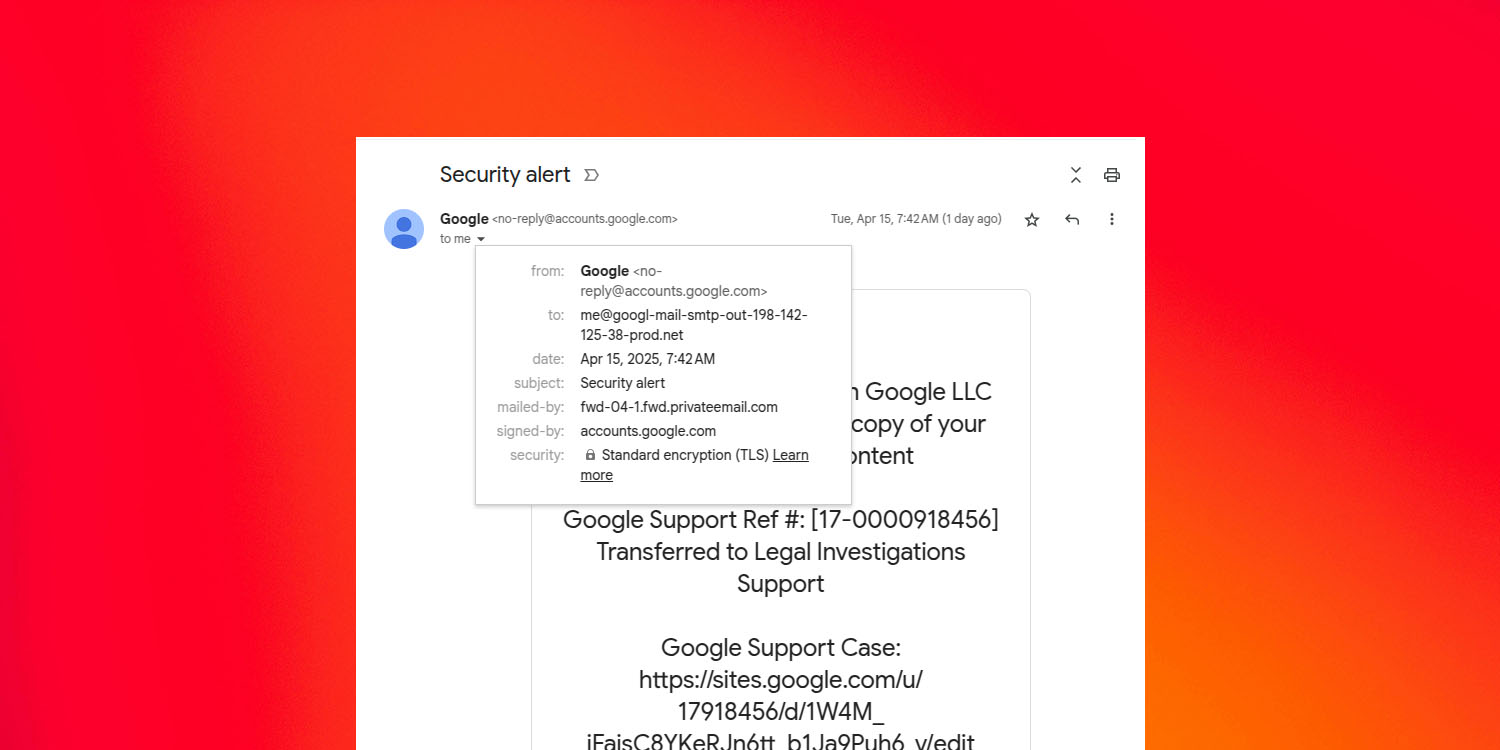

Ethereum Name Service (ENS) के प्रमुख डेवलपर निक जॉनसन को एक सुरक्षा चेतावनी मिली, जो Google से लग रहा था, उसे एक कानून प्रवर्तन प्राधिकरण से एक सबपोना के बारे में सूचित करता है जो उसके Google खाता सामग्री के लिए पूछ रहा था।

लगभग सब कुछ वैध लग रहा था और Google ने इसे अन्य वैध सुरक्षा अलर्ट (और) के साथ रखा, संदेश को Google द्वारा हस्ताक्षरित और वितरित किया गया था।

हमलावर ने जो किया था, वह साइटों पर नकली लॉगिन पेज बना रहा था, जो कि कोई वेब होस्टिंग सेवा का उपयोग कर सकता है। उन्होंने उन्हें एक वास्तविक ईमेल भेजने के लिए Google को प्राप्त करने के लिए एक चाल का उपयोग किया, फिर इसे घोटाले की सामग्री के साथ अग्रेषित किया।

इसका मतलब यह था कि यह इस प्रकार के घोटाले की पहचान करने के उद्देश्य से मानक सुरक्षा जांचों को पारित करता है।

धोखाधड़ी संदेश “no-reply@google.com” से आया और डोमेनकीज़ की पहचान की गई मेल (DKIM) प्रमाणीकरण विधि से गुज़री, लेकिन वास्तविक प्रेषक अलग था (…)

“चूंकि Google ने (मूल) ईमेल उत्पन्न किया है, यह एक वैध DKIM कुंजी के साथ हस्ताक्षरित है और सभी चेक पास करता है,” जॉनसन कहते हैं, यह कहते हुए कि अंतिम चरण पीड़ितों को सुरक्षा चेतावनी को अग्रेषित करने के लिए था।

Google के सिस्टम में कमजोरी यह है कि DKIM लिफाफे के बिना केवल संदेश और हेडर की जांच करता है। इस प्रकार, नकली ईमेल हस्ताक्षर सत्यापन से गुजरता है और प्राप्तकर्ता के इनबॉक्स में वैध दिखाई देता है।

इसके अलावा, धोखाधड़ी के पते का नामकरण करके मुझे@, जीमेल संदेश को दिखाएगा जैसे कि यह पीड़ित के ईमेल पते पर पहुंचाया गया था।

लॉगिन पृष्ठ भी वास्तविक चीज़ की एक सटीक प्रति है। Google का कहना है कि यह भविष्य में उपयोग की जा रही इस पद्धति को रोकने के लिए एक फिक्स पर काम कर रहा है, लेकिन यह अभी के लिए संभव है।

पेपल के साथ एक समान विधि का उपयोग किया गया है, जिसमें एक उपहार सुविधा का उपयोग किया गया था, जिसमें फ़िशिंग ईमेल एक वास्तविक पेपैल पते से उत्पन्न होता है।

खुद को कैसे बचाने के लिए

आप जो सबसे महत्वपूर्ण कदम उठा सकते हैं, वह यह है कि ईमेल में प्राप्त लिंक पर कभी भी क्लिक न करें, भले ही वह वास्तविक दिखाई दे। इसके बजाय, अपने स्वयं के बुकमार्क का उपयोग करें या एक ज्ञात वास्तविक URL टाइप करें।

विशेष रूप से उन ईमेलों से सावधान रहें जो तात्कालिकता का है। सामान्य उदाहरणों में शामिल हैं:

- यह दावा करते हुए कि आपके खाते से समझौता किया गया है

- आपको एक नकली लेनदेन के लिए एक चालान भेजना, और इसे रद्द करने के लिए एक लिंक

- आप कर, सड़क टोल, आदि के लिए पैसे देने का दावा करते हैं, और तुरंत भुगतान करने की आवश्यकता है

Google मामले में, यह दावा करता है कि कानून प्रवर्तन ने उन्हें एक सबपोना के साथ सेवा दी है, जिसमें आपके खाता सामग्री तक पहुंच की आवश्यकता होती है, और आपको आपत्ति करने के लिए आमंत्रित किया जाता है।

हाइलाइटेड एक्सेसरीज

छवि: 9to5mac कोलाज निक जॉनसन से पटकथा से कोलाज, मैथियास द्वारा पृष्ठभूमि पर unsplash पर reding

FTC: हम आय अर्जित ऑटो संबद्ध लिंक का उपयोग करते हैं। अधिक।